歡迎光臨廣東廣東到啦網信息科技有限公司官方網站(zhàn)!

歡迎光臨廣東廣東到啦網信息科技有限公司官方網站(zhàn)!

熱門關(guān)鍵詞: 視頻監控系統 門禁一卡通(tōng)系統 MES 弱電工程

日期:2020-03-19 閱讀數:938

勒索軟件為政企事業(yè)單位帶來的影響已有目共睹,自WannaCry事件以來,勒索軟件無疑是近年來政企事業(yè)單位最關(guān)注的安全威脅之一。而更糟糕的是,網絡犯罪團夥已開發新的敲詐勒索模式:除了加密,還竊取文(wén)件數據,并以此脅迫受害者支付贖金,否則公開或出售被盜數據。

勒索軟件攻擊新趨勢:不交贖金則公開數據

過去,勒索軟件一般是加密受害者的數據,以此要求受害者支付贖金來換取解密密鑰從而達到勒索的目的。在勒索軟件日益肆虐的情況下(xià),除了加強網絡的防禦能力,不少(shǎo)企事業(yè)單位采用數據備份來緩解勒索軟件的壓力,通(tōng)過備份數據恢複業(yè)務,從而拒絕交贖金。

而當下(xià)的一些新型勒索軟件在進行攻擊時會先竊取受害者的私密數據,如(rú)果受害者不支付贖金,攻擊者會公開或出售這些被盜數據。這無疑給受害者新增數據外洩的壓力,受害者繳納贖金的概率大幅提高。

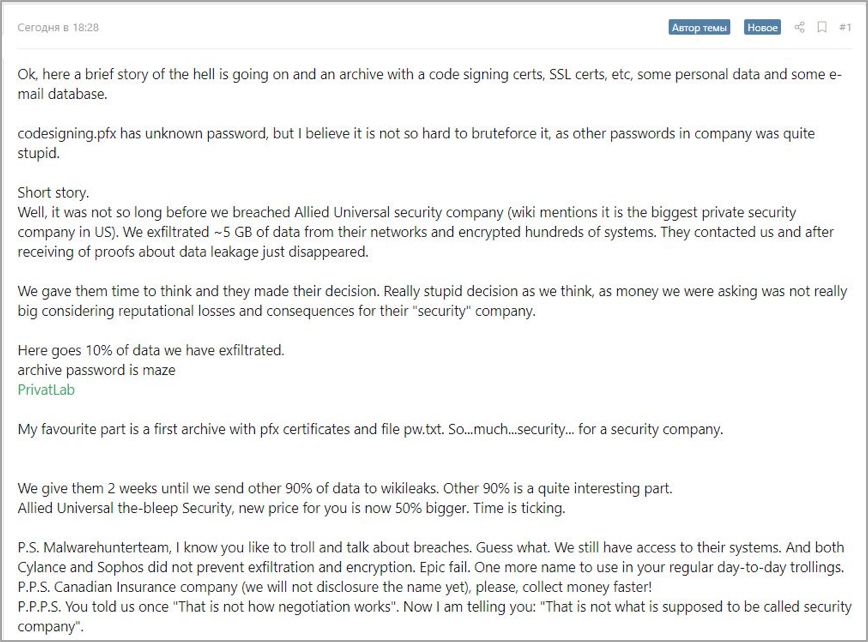

最早開啟該新模式的是Maze勒索軟件。據bleepingcomputer報道,在2019年11月(yuè)下(xià)旬, Maze勒索軟件加密了Allied Universal(大型安全人員配置公司)的許多計算機,要求其支付300個(gè)比特币(約合230萬美元)來解密整個(gè)網絡,并表示在加密之前已經竊取了受害者的文(wén)件,以此來進一步脅迫受害者支付贖金。

由于Allied Universal拒絕支付贖金,Maze勒索軟件運營商(shāng)在俄羅斯黑客和(hé)惡意軟件論壇上發布帖子(zǐ),内容中(zhōng)包含Allied Universal的漏洞信息和(hé)指向洩露數據的鍊接。并威脅稱:“我們給他們(Allied Universal)2周時間,到時如(rú)果還沒收到贖金,将把竊取的剩餘90%的數據分發給WikiLeaks”。

▲Maze運營商(shāng)利用竊密數據公開威脅受害者

随後Sodinokibi、DoppelPaymer等多個(gè)勒索軟件紛紛效仿。

2020年1月(yuè)份,Sodinokibi勒索軟件團夥直接對外公開知名企業(yè)肯尼思·科爾(Kenneth Cole)的員工和(hé)财務信息的一些信息,聲稱竊取了70,000多份包含财務和(hé)工作數據的文(wén)檔,以及超過60,000條公司客戶記錄。Sodinokibi團夥要求支付贖金,并威脅要公開包含完整轉儲的被盜數據。

2020年2月(yuè)份,DoppelPaymer勒索軟件團夥更是直接建立“Dopple Leaks”網站(zhàn)專門用來發布已加密且未支付贖金的受害者被盜文(wén)件,包括PEMEX(墨西哥國家石油公司)在内的多家單位均被發布到網站(zhàn)上。

勒索軟件“升級”帶來的影響

從黑客的角度看,過去的勒索攻擊,并非百分百受益。少(shǎo)部分受害者可(kě)通(tōng)過備份數據進行業(yè)務恢複。此外,受害者即使支付贖金也未必能獲得真正的解密密鑰,在無法恢複文(wén)件的不确定性中(zhōng),很多受害者決定不支付贖金。

而加密并竊取數據這種新的勒索攻擊方式,使得黑客獲益的概率更高。一方面,受害者基于數據洩露壓力繳納贖金的概率更高;另一方面,黑客即使收取不到贖金,通(tōng)過販賣數據,也能獲得不低的收益。

因此,信服君認為,未來主流勒索團夥很可(kě)能選擇這種新的勒索攻擊方式,并且在這一領域持續創新,攻擊方式和(hé)手段将會變得更加複雜。帶竊密功能的勒索攻擊将趨于增長,并且成為未來的流行趨勢。

在這種新的勒索攻擊趨勢下(xià),政企事業(yè)單位則面臨着更大的勒索攻擊防範壓力。單位一旦被攻擊成功,除了勒索導緻的經濟損失,還面臨着機密和(hé)敏感文(wén)件被公開導緻的業(yè)務經濟損失、商(shāng)譽損害、法律訴訟等風險。

防範建議

面對新型勒索軟件攻擊,企業(yè)的應對之道無疑是建立更完善的防禦能力,防止攻擊者完成整個(gè)攻擊過程。

因此,信服君建議用戶采用“立體防護”的方法:在網絡層面,進行多層防護措施,在惡意軟件傳播到系統造成真正損害之前将其阻止。在系統層面,用戶可(kě)假設惡意軟件已經滲透到企業(yè)系統的某一層級,然後相應地采取有效措施予以限制其可(kě)能帶來的進階影響并加快安全響應速度。

1、在網絡層面防止惡意軟件傳播,建議使用綜合型安全網關(guān),并配置對應的安全策略

(1)限制通(tōng)過網絡的文(wén)件類型;

(2)設置惡意URL過濾,阻止已知為惡意的網站(zhàn);

(3)做好文(wén)件檢測,檢查某些協議中(zhōng)的内容是否存在惡意軟件;

(4)啟用IPS漏洞防禦功能,截斷病毒的漏洞傳輸通(tōng)道;

(5)啟用IPS賬号爆破防禦,對RDP爆破進行攔截,防止病毒通(tōng)過賬号攻擊進入企業(yè)網絡。

2、在系統層面阻止惡意軟件運行

假定惡意軟件感染了用戶的設備,此時應該采取措施防止惡意軟件運行。對于每種設備類型和(hé)操作系統,所采取的手段也會有所不同,但通(tōng)常應該使用設備級安全功能,例如(rú):

(1)考慮使用防病毒軟件,并保持軟件為最新;

(2)在辦公套件中(zhōng)禁用或者約束宏,例如(rú)禁用或者限制其它腳本環境(例如(rú)PowerShell)、避免使用可(kě)移動(dòng)存儲,以保護系統免受惡意Office宏的攻擊;

(3)盡快安裝安全更新,以修複産品中(zhōng)可(kě)被利用的漏洞;

(4)如(rú)果可(kě)以的話,啟動(dòng)對操作系統、應用程序和(hé)固件的自動(dòng)更新;

(5)使用最新版本的操作系統和(hé)應用程序以利用最新的安全功能;

(6)配置基于主機的防火牆和(hé)網絡防火牆,默認情況下(xià)不允許入站(zhàn)連接。

上一篇:深信服桌面雲aDesk深度解析

下(xià)一篇:清明放假通(tōng)知